我是這麼跟駭客釣魚信件聯繫上,造成企業損失鉅額費用的...

駭客的第一步:

常常聽到收到電子郵件偽冒,成為受害者,但駭客是怎麼做的,怎麼這麼厲害?

是怎麼成為受害者的呢?

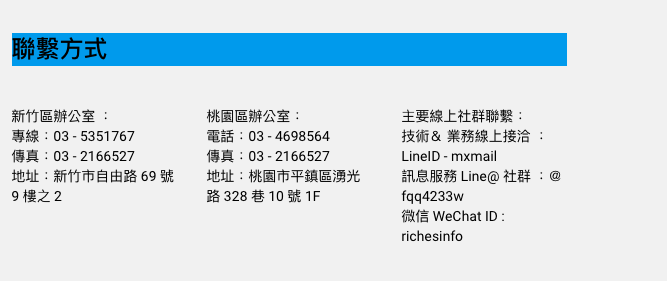

公司網站提供了駭客偽冒網域的主要對象

首先其實很簡單,公司的網站上常常提供客戶完整資訊

公司網站上提供公司產業的上下游客戶名單,既然可以放上參考客戶或參考交易企業

自然是比較重要的,也是經常往來,具有金錢頻繁交易的可能

公司網站提供了駭客測試寄送信件的主要窗口郵件

但要寄給公司哪的帳號呢?

公司網站上提供了詳細聯繫資訊郵件帳號

sales@ / service@ ... 自然就不用猜了

而且這些帳號基本上就是公司主要對外窗口人員

於是駭客只要偽冒公司的郵件,或是往來企業的網域郵件即可快速取得信任

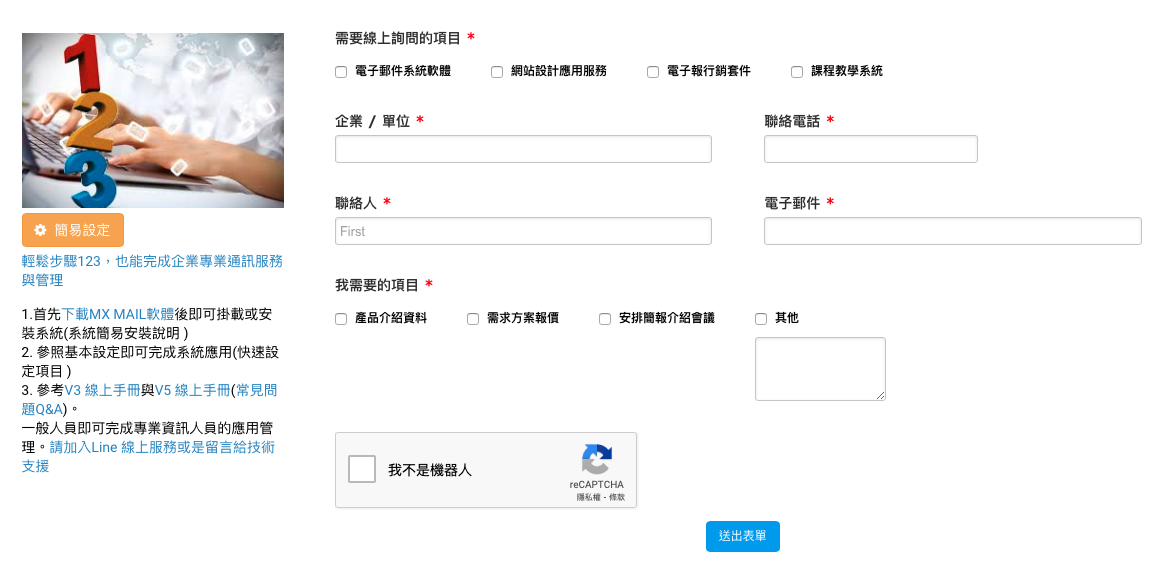

建議採用留言表單

企業網站盡量使用留言表單,避免直接顯示電子郵件帳號

也可以重新檢視所需要揭露的客戶資訊必要性

即使如此,駭客偽冒信信件為何沒有被防毒軟體過濾?

當然啦~因為這郵件完全是乾淨沒又病毒,也不需要後門程式

為了取得資訊,當然不需要夾雜病毒,後門程式,不然一下子就被過濾掉或是根本無法執行啟動

最好的方式,就是真的是一封正常不過的電子郵件

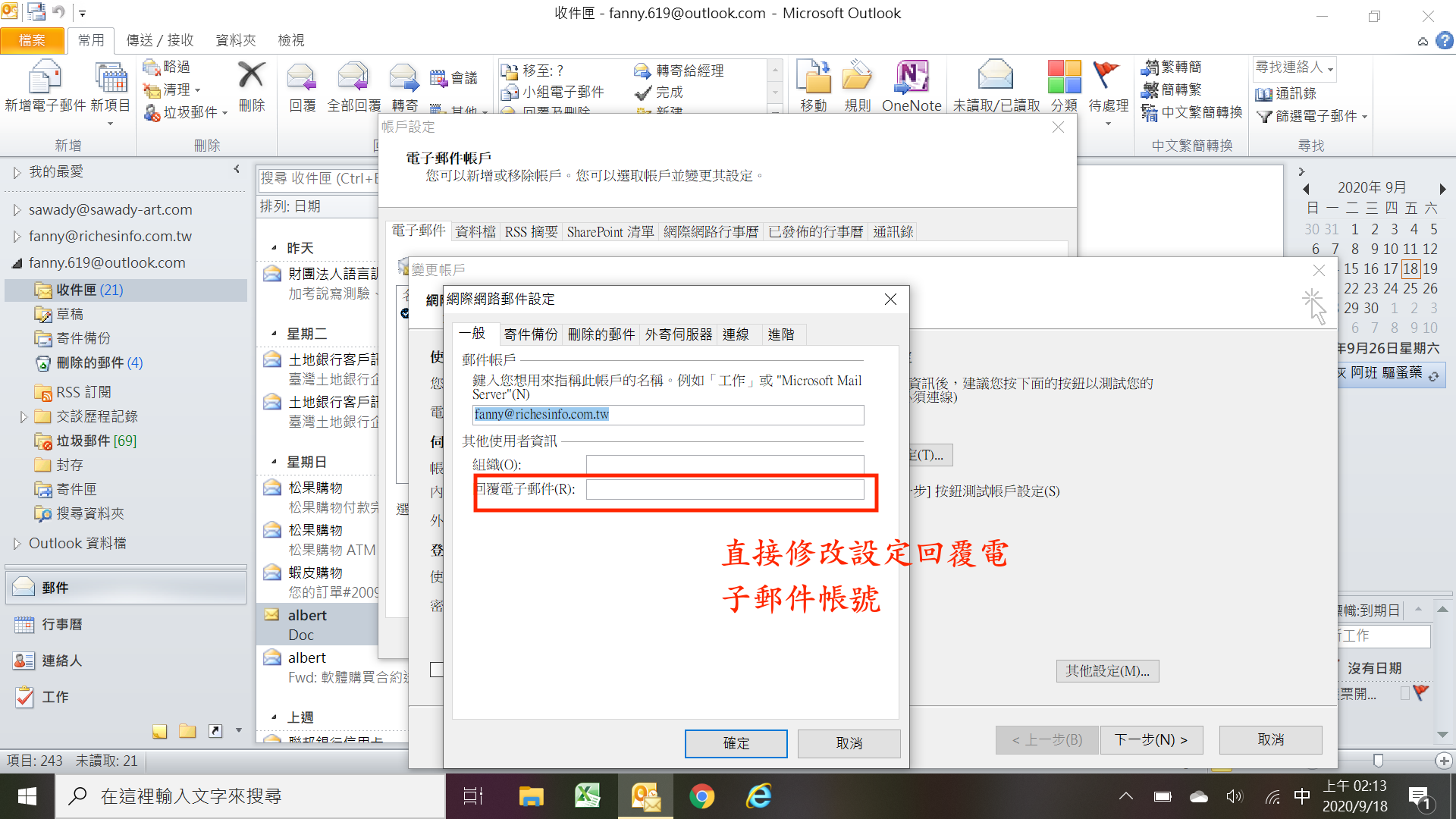

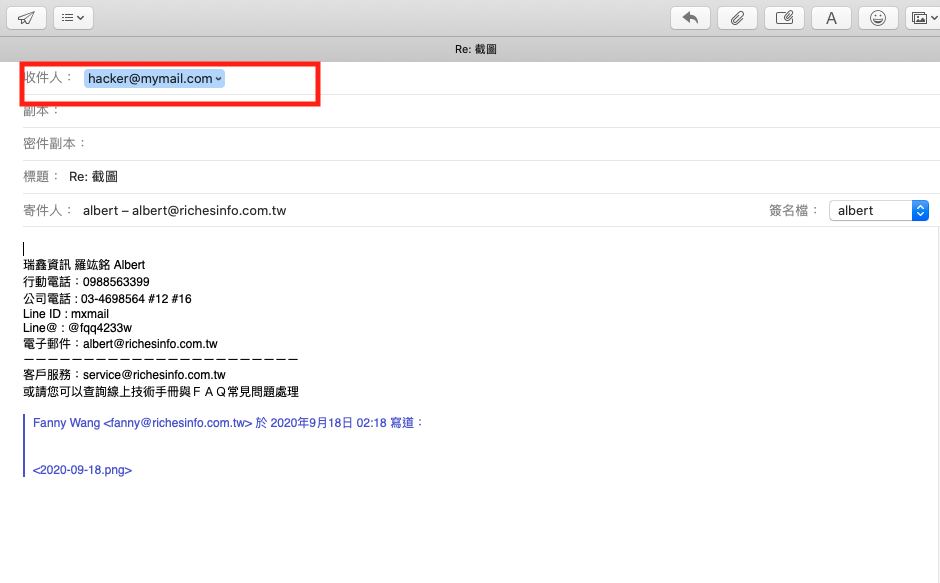

直接修改回覆信件地址,就將信件寄給了駭客

駭客先偽冒客戶或往來廠商的郵件送信過來

只要稍稍修改回覆信件地址是駭客自己

一般使用者很習慣直接回覆信件

也不容易注意到地址不同

示範:直接回覆信件,其實回信帳號就直接變成駭客的郵件帳號

不需要任何技術與程式

使用者就將信件內容記駭客了

所以不用懷疑,資料是自己寄給駭客

只要稍稍留意,其實是很容易發現的

這容易做到嗎?

其實很容易,建構一個具有 smtp 服務的郵件傳遞主機即可

當然駭客很容易建構一套郵件系統要寄送任何網域名稱均可,帳號密碼,無需帳號密碼直接代轉均可

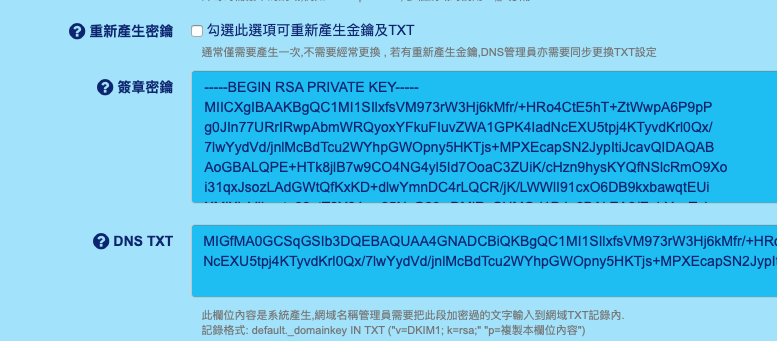

甚至,幫自己宣告所有驗證宣告,也是可以

當用戶收到這樣信件後,就直接回覆/退信/轉寄等動作 就變成直接寄給了駭客~ 他們可高興了,所有往返,回覆信件,他們自然參與其中 而且有你們交易,帳號匯款交談,訂單資訊等所有資料~ 這就是習慣問題~

駭客不怕被發現,或是被追蹤到嗎?

駭客當然不希望後續有麻煩,或是被追蹤到

所以,就利用沒有嚴格審核的免費信箱

這樣就不會被抓到啦

網路上太多免費信箱可以申請

駭客可以交錯申請不同免費帳號

就很容易斷點,無法繼續追蹤下去

例如:先申請 gmail 帳號,再去yahoo 帳號驗證

QQ/ hotmail / yahoo /gmail 很快就可以註冊一組帳號

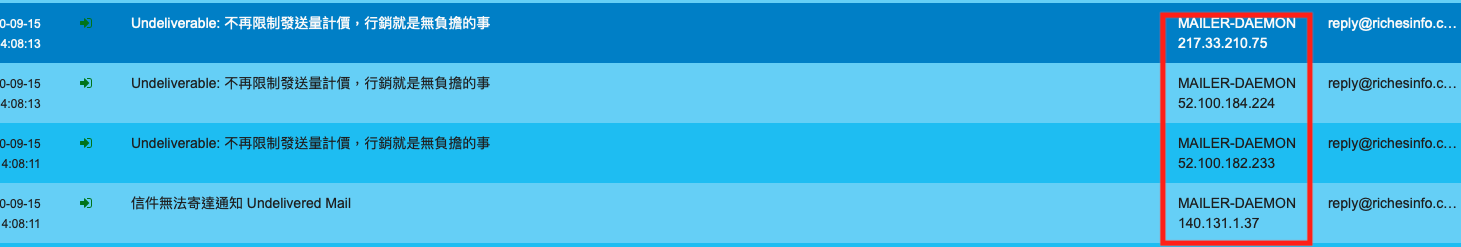

MX mail 郵件系統記錄追蹤原始來源

系統會記錄原始交握的IP

我們可以如何防範?

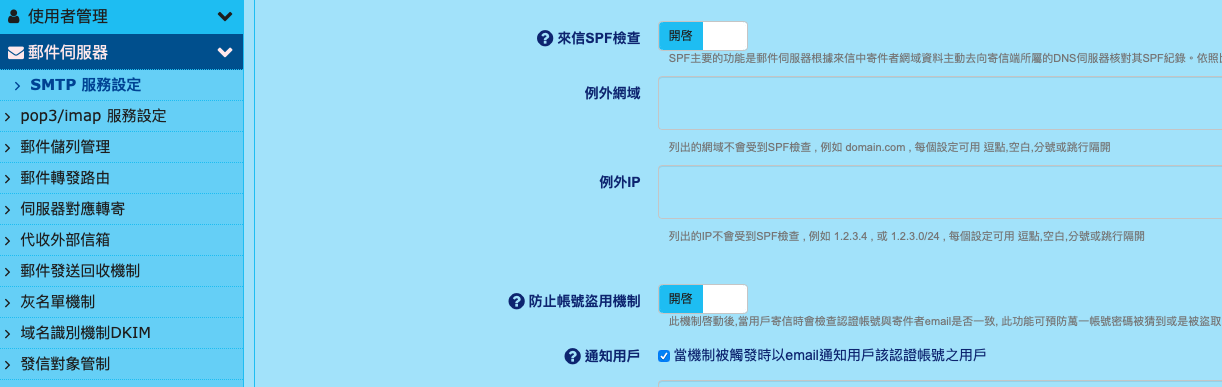

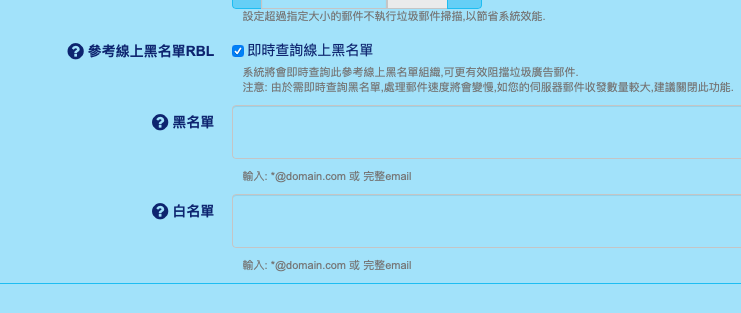

MX mail 當然有可以建構相當的過濾防護

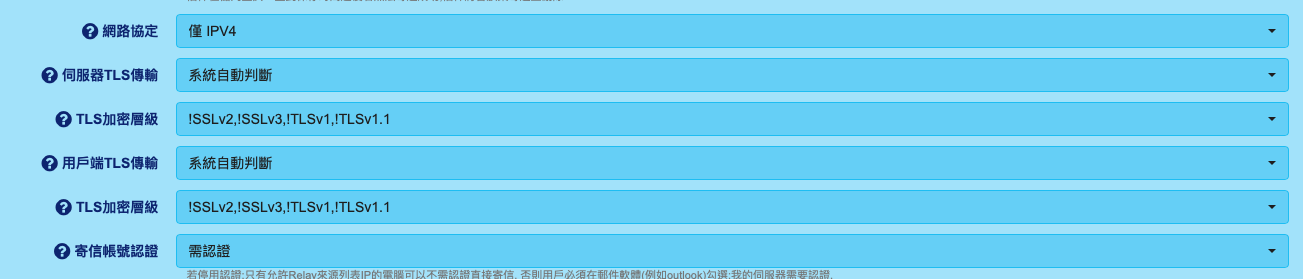

啟用SPF / DKIM / DMARC 反解等確認對方信件來源

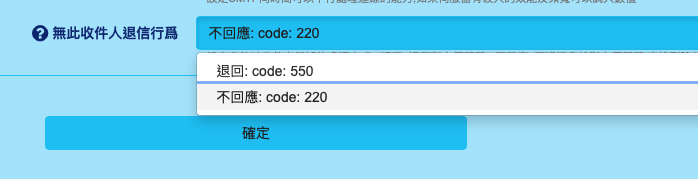

關閉 user unknow 回應,避免遭到探測帳號

郵件系統不論對伺服器或電腦端均建議採用憑證加密方式

啟用系統安全防護

避免白名單使用

白名單~

企業為了避免漏接等原因(其實正常標準架構下,通訊是不會有問題)

設定這些往來企業,就直接白名單,或是優先通過,省卻防護

這些反而是我們最容易疏漏的,也是最容易進行偽冒的

但白名單後,我們卻不檢查驗證,防護這些最容易被取得信任的來源

我們非常建議,即使內部帳號,網路,或是往來企業,應該不能設定白名單

否則這些我們最會疏忽的攻擊,卻正是我們被攻擊的來源

開啟SPF / DKIM /DMARC等驗證

我們驗證對方,相對的我們也應該提供完整資訊提供往來客戶驗證

當然~客戶或廠商系統沒有這些驗證服務,就不是我們的責任

警慎使用郵件轉寄功能

有些會使用轉寄功能,企業中一堆轉寄條件設定

A信件轉寄給 B/ C

C 信件需轉寄給主管群組,平行單位,同單位同仁等

也造成一封釣魚信件,幾乎全公司可以收到

其他同仁以為內部信件,就放鬆戒心

很多用戶寄送郵件時,CC一大堆人,這時收件者就可以取得一推郵件帳號了

(尤其用戶有些使用微軟系統的群組功能,看似寄給一個帳號群組,實際上會顯示出所有群組內帳號)

區分內外網域使用群組帳號

有些內部使用群組帳號,不需要收取外部郵件

管理內部帳號不需要對外回應等

使用者盡量減少直接回覆信件~回覆就要養成習慣查看相關收件者資料 因為~通常帳號在通訊錄內,會顯示比對 良好的電子郵件使用素質與管理,以及完整功能管理,就可以避免這些陽春的手法傷害了